Les IP stresser et DDoS booters, qu'est-ce que c'est ?

Les IP stressers sont des outils utilisés pour tester la capacité d’un réseau à gérer de gros volumes de trafic. Bien qu’ils puissent jouer un rôle légitime en cybersécurité, les utiliser pour submerger volontairement un réseau, ce qui est connu sous le nom d’attaque par déni de service distribué (DDoS), en fait des DDoS booters.

Ce guide couvre tout ce que vous devez savoir sur les IP stressers et les outils booter. Vous découvrirez ce que sont ces outils, en quoi ils diffèrent et s’il est légal de les utiliser dans certains cas. Nous vous expliquerons également les meilleures façons de vous protéger, vous ou votre entreprise, contre les attaques DDoS. Allons-y.

Comprendre les IP stressers et les booters

Les IP stressers sont des outils principalement utilisés pour tester la résilience d’un réseau, mais ils peuvent aussi être détournés entre de mauvaises mains. Les booters, en revanche, sont presque exclusivement utilisés pour lancer des attaques DDoS malveillantes. Avant d’entrer dans tous les usages néfastes possibles, voyons les principales différences entre les IP stressers et les booters et les rôles distincts qu’ils jouent en cybersécurité.

Qu’est-ce qu’un IP stresser ?

Un IP stresser est un outil conçu pour simuler un trafic important sur un système cible, généralement pour tester la capacité d’un serveur à supporter de fortes charges. Il est généralement utilisé par des professionnels IT souhaitant évaluer les forces et faiblesses d’un réseau et identifier les axes d’amélioration.

Bien que les IP stressers aient des usages légitimes, ils peuvent également être exploités à des fins malveillantes. Entre de mauvaises mains, ils peuvent être utilisés pour inonder un réseau cible de trafic et lancer effectivement une attaque DDoS.

Comment fonctionne un IP stresser ?

Un IP stresser fonctionne en envoyant de gros volumes de trafic vers une adresse IP cible, afin de saturer ses ressources. L’objectif est de simuler des conditions de fort trafic pour identifier les points faibles du réseau qui pourraient nécessiter des améliorations ou une protection. Considérez un IP stresser comme un outil qui simule une attaque DDoS ou, s’il est utilisé à mauvais escient, en lance réellement une.

Qu’est-ce qu’un booter (DDoS booter)?

Un booter, ou DDoS booter, est un service de DDoS à louer qui envoie de grandes quantités de trafic incontrôlé vers un réseau dans le but de le surcharger intentionnellement. En général, une personne ou un groupe exploite le service, tandis que d’autres paient pour lancer des attaques via un site de booter. Les booters sont presque exclusivement utilisés à des fins criminelles et sont illégaux dans la plupart des pays.

Les cybercriminels qui gèrent des booters utilisent de vastes réseaux d’appareils « zombies » (des appareils compromis par des hackers via des malwares ou l’exploitation de vulnérabilités) pour mener leurs attaques. Ces appareils sont regroupés dans un botnet, qui envoie ensuite un trafic incontrôlé vers la victime.

Les services de DDoS booter sont souvent présentés comme des outils de test des défenses d’un réseau, mais en réalité, ils ne conviennent pas à des tests légitimes. Contrairement aux IP stressers, qui simulent des conditions de trafic élevé dans un environnement contrôlé, les booters réalisent des attaques non régulées destinées à perturber ou endommager un réseau.

Comment fonctionne un service de booter ?

Un service de booter combine plusieurs méthodes d’attaque réseau, notamment les botnets (réseaux d’ordinateurs privés infectés par des malwares et utilisés pour des attaques sans que leurs propriétaires le sachent) et l’amplification DNS (où un attaquant utilise un serveur DNS pour inonder la cible de trafic).

En général, un criminel paie un opérateur de booter pour attaquer une entreprise ou un particulier, ce qui lui permet de perturber leurs services sans avoir la moindre compétence technique.

Les booters existent depuis longtemps et ont beaucoup évolué au fil des ans. Autrefois, les hackers devaient exploiter leurs propres serveurs et faire transiter leurs attaques via des proxys. Cela limitait leurs capacités DDoS car ils ne pouvaient générer que le volume de trafic que leur propre appareil pouvait supporter. Aujourd’hui, ils peuvent exploiter des botnets bon marché et facilement accessibles pour lancer des attaques beaucoup plus puissantes.

L’outil inonde le réseau de la victime avec du trafic malveillant conçu pour submerger ses défenses (pare-feu et infrastructure réseau) et couper sa connexion internet, souvent en un simple clic depuis un panneau principal de booter. De nombreux booters sont également fournis avec des logiciels permettant de créer des portes dérobées dans le réseau de la victime, facilitant ainsi de futures attaques.

Quelles sont les motivations derrière les attaques DDOS ?

Les principales motivations économiques et psychologiques derrière les attaques DDoS incluent :

- Gain financier : La raison la plus évidente ? L’attaquant est engagé pour lancer une attaque sur une cible précise. Il est également courant qu’un hacker mène une attaque DDoS puis exige une rançon pour y mettre fin.

- Dommage réputationnel : Les opérateurs de booters cherchent à nuire à la réputation d’une personne ou d’une entreprise en les attaquant continuellement, provoquant des interruptions réseau. Cela peut empêcher quelqu’un d’accéder à son travail à distance ou pénaliser une entreprise en bloquant ses ventes pendant toute la durée de la panne.

- Idéologie : Certains attaquants sont motivés par leurs convictions. Ils peuvent cibler des organisations ou des gouvernements dont ils désapprouvent les actions, qu’elles soient politiques, sociales ou environnementales. C’est particulièrement vrai pour les hacktivistes, qui utilisent les attaques DDoS pour protester contre des causes comme la censure, la cruauté envers les animaux ou les dommages environnementaux.

- Vengeance : Certaines personnes lancent des attaques DDoS pour des griefs personnels (contre des écoles, d’anciens employeurs, des rivaux ou même des adversaires dans des jeux vidéo).

- Par amusement : Certaines personnes ciblent une victime simplement pour s’amuser. Parfois, c’est uniquement pour tester leurs compétences techniques ou les défenses d’une cible, sans motivation plus profonde.

- Sabotage corporatif : Il existe des cas où des entreprises ont engagé des hackers pour saboter leurs concurrents avec des attaques DDoS destructrices. Par exemple, le célèbre hacker Daniel Kaye a été engagé par un employé malveillant de Cellcom pour attaquer la société concurrente Lonestar, une attaque qui a fini par faire s’effondrer tout l’internet du Liberia.

- Cyberguerre : Des hackers soutenus par un État, ou agissant au nom d’une nation, peuvent utiliser des attaques DDoS pour perturber des infrastructures critiques ou obtenir des avantages politiques et militaires.

- Tactiques de diversion : Les attaquants sophistiqués utilisent parfois les attaques DDoS comme écran de fumée afin de détourner l’attention pendant qu’ils mènent des opérations plus ciblées, comme l’intrusion dans des systèmes ou le déploiement de malwares.

Statut légal des IP stressers et des booters

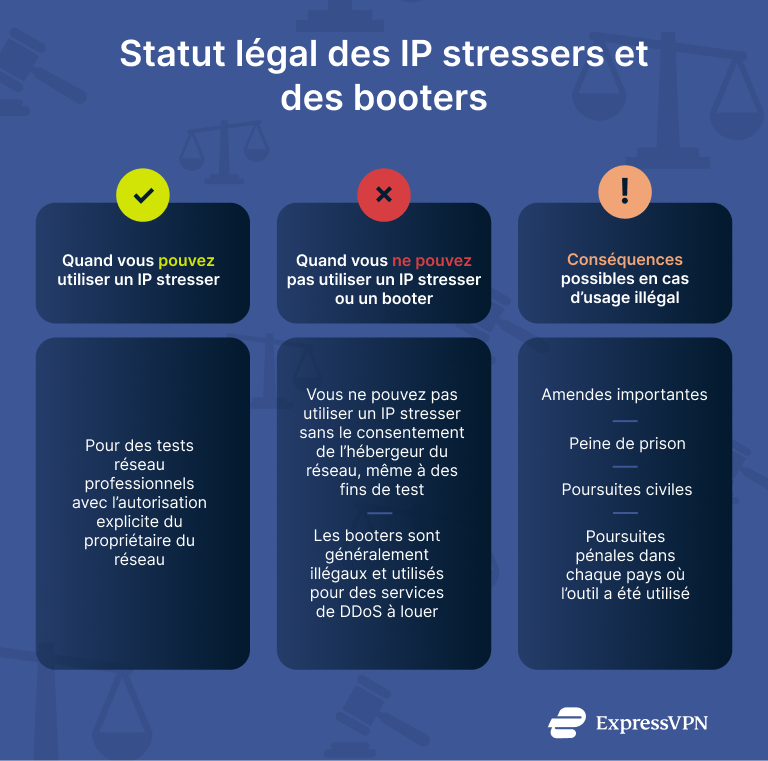

Vous vous demandez probablement : les IP stressers et les booters sont-ils légaux ? Et que se passe-t-il si vous en utilisez un ? Bien que les lois varient selon les pays et puissent être assez complexes, la plupart du temps les booters sont totalement illégaux, tandis que les IP stressers ne sont légaux que dans des conditions très limitées.

Quand est-il légal d’utiliser un IP stresser ?

Les IP stressers ne sont légaux que lorsqu’ils sont utilisés pour des tests réseau autorisés. Cela signifie que vous ne pouvez effectuer un stress test que sur votre propre réseau ou sur un réseau pour lequel vous avez une permission explicite et écrite du propriétaire. Les utiliser sur des systèmes tiers sans consentement est illégal. Dans la plupart des cas, seuls les professionnels IT devraient utiliser des IP stressers.

Usages légitimes des IP stressers

Les IP stressers présentent plusieurs avantages légitimes pour les experts ou professionnels IT qui souhaitent effectuer des tests réseau et disposent du consentement adéquat du propriétaire du réseau. Dans ces circonstances, les IP stressers peuvent être utilisés pour :

- Effectuer un test de résistance réseau : Les professionnels peuvent utiliser des IP stressers lors d’audits d’entreprise pour rechercher des vulnérabilités dans le réseau. Le stresser leur indique comment le réseau se comportera en conditions réelles de fort trafic. Les données recueillies sont utilisées par le propriétaire du réseau pour optimiser les services ou améliorer la sécurité.

- Tester vos protections DDoS : Les équipes IT peuvent simuler des attaques DDoS pour évaluer l’efficacité de leurs outils de mitigation. Cela est utile pour répondre aux exigences de conformité ou se préparer à de véritables attaques pouvant entraîner des pertes financières ou des interruptions de service.

- Recherche en cybersécurité : Les chercheurs ou hackers éthiques peuvent utiliser un stresser sur un réseau pour recueillir des informations sur ses vulnérabilités.

Conséquences de l’utilisation illégale d’un IP stresser ou d’un booter

Les sanctions varient selon les pays, mais en général, utiliser un IP stresser ou un booter sans autorisation peut entraîner de lourdes amendes, des peines de prison et des poursuites civiles coûteuses. Aux États-Unis, une loi peut même interdire d’utiliser un ordinateur à une personne condamnée pour un crime lié à la cybercriminalité.

Les booters ne sont pas impossibles à retracer. Sergiy P. Usatyuk, un résident de l’Illinois, a été arrêté pour son rôle dans un service de DDoS à louer et condamné par le Département de la Justice (DoJ) à 13 mois de prison. Les enquêteurs ont suivi les traces qu’il avait laissées, comme des transactions PayPal et des journaux d’accès IP, pour découvrir sa véritable identité.

Et comme les attaques DDoS touchent souvent des systèmes situés dans plusieurs pays, les attaquants peuvent faire l’objet de poursuites internationales. Les forces de l’ordre du monde entier traquent activement les personnes impliquées dans les services de DDoS à louer, ce qui signifie que, dans certaines situations, un même hacker peut être poursuivi dans chaque pays où ses outils ont été utilisés.

Par exemple, Daniel Kaye est un hacker prolifique connu pour avoir attaqué plusieurs grandes entreprises. Il a été arrêté au Royaume-Uni puis extradé vers l’Allemagne, où il a été inculpé pour avoir piraté Deutsche Telekom. Après avoir purgé sa peine, il a été renvoyé au Royaume-Uni pour exécuter sa peine pour l’attaque DDoS contre Lonestar

Lois et réglementations contre les services de booter

Des pays comme les États-Unis, le Royaume-Uni et de nombreux pays de l’Union européenne possèdent des lois strictes contre les services de booter. Par exemple, aux États-Unis, l’utilisation ou la vente de booters viole le Computer Fraud and Abuse Act (CFAA), tandis que le Computer Misuse Act du Royaume-Uni criminalise les attaques non autorisées contre des systèmes informatiques.

Les risques liés à l’utilisation des IP stressers et des booters

Les IP stressers et les booters présentent de sérieux risques, non seulement pour les victimes des attaques DDoS, mais aussi pour les personnes qui utilisent ces outils. Entre malwares cachés et poursuites pénales potentielles, voici ce qui les rend si dangereux.

Menaces de sécurité et risques de cybercriminalité

Les IP stressers et booters gratuits ou non licenciés sont souvent fournis avec des malwares comme des spyware, des backdoors ou des keyloggers. Ces outils peuvent être utilisés non seulement pour lancer des attaques, mais aussi pour voler des informations sensibles à l’utilisateur.

Les logiciels de booter doivent toujours être considérés comme malveillants. Ils sont illégaux dans la plupart des pays, et les versions gratuites contiennent presque toujours du code dangereux.

Comment les IP stressers sont détournés pour des attaques DDoS

Bien que les IP stressers puissent être précieux pour des tests réseau légitimes, ils sont souvent utilisés pour lancer des attaques DDoS contre des entreprises, des particuliers ou des serveurs de jeux. Au fil du temps, un seul acteur malveillant peut lancer des centaines de milliers d’attaques, coûtant des millions aux entreprises.

Les attaquants combinent fréquemment les stressers avec des techniques comme l’usurpation d’IP (camoufler l’adresse IP de l’expéditeur) et l’amplification DNS. Ils utilisent une approche à plusieurs couches pour causer un maximum de dégâts.

Pourquoi les services de booter sont difficiles à retracer

Les opérateurs de booters se cachent souvent derrière des proxys, des VPN, l’usurpation d’IP et des paiements en cryptomonnaies. Beaucoup opèrent sur le dark web.

Ces mesures les rendent difficiles, mais pas impossibles, à tracer par les forces de l’ordre. Pour une personne lambda, retracer la localisation réelle de l’attaquant est pratiquement impossible.

Alternatives légales pour les tests de résistance réseau

Au lieu d’utiliser des IP stressers ou des booters, les organisations peuvent choisir des outils de test d’intrusion fiables pour des évaluations réseau légales. De nombreuses entreprises de cybersécurité proposent des services de tests de charge licenciés et conformes aux lois locales ainsi qu’aux normes du secteur.

Si une entreprise souhaite obtenir la certification ISO/IEC 27001 (la norme internationale pour les systèmes de gestion de la sécurité de l’information), il est fortement recommandé d’utiliser des services de test d’intrusion dans le cadre de son processus d’évaluation des risques.

Même si certains IP stressers sont légaux, leur utilisation est restreinte. Il est toujours plus sûr d’utiliser des outils et services professionnels et vérifiés.

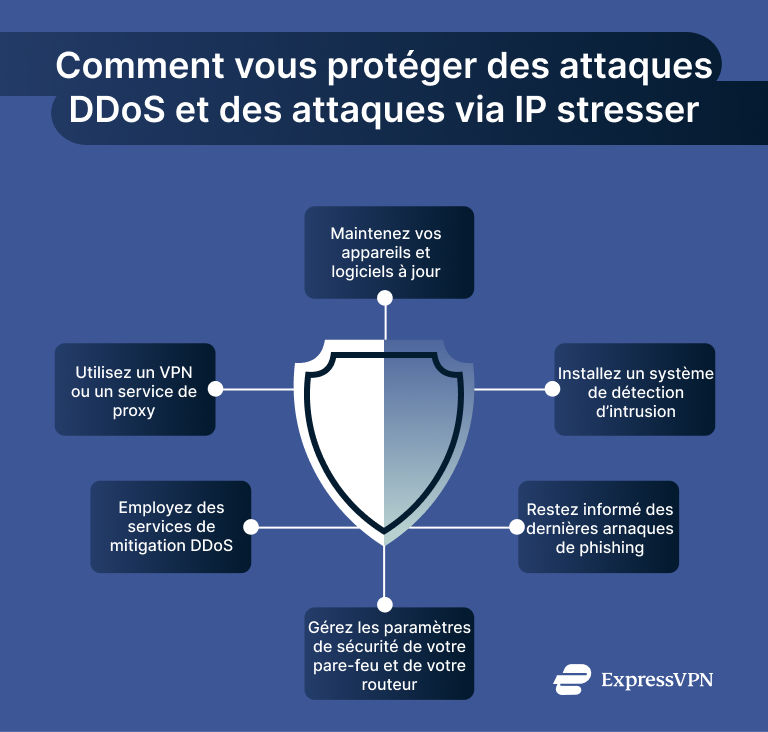

Comment se protéger contre les attaques DDoS et les attaques via IP stressers

Se protéger contre les attaques DDoS et les attaques menées via des IP stressers nécessite un mélange de mesures de sécurité proactives, de surveillance en temps réel et de logiciels dédiés à la protection DDoS. Voici un aperçu rapide des moyens de protéger vos systèmes.

Bonnes pratiques de protection DDoS (pour les particuliers)

Les gamers, streamers et créateurs de contenu en ligne peuvent être particulièrement vulnérables aux attaques menées via des booters. Par exemple, de nombreux streamers subissent régulièrement des attaques DDoS de la part de haters cherchant à les déconnecter ou à les empêcher de gagner leur vie pendant de longues périodes.

Pour vous protéger contre les attaques DDoS:

- Activez la protection DDoS (si vous jouez/streamez) : De nombreuses plateformes de jeu et FAI proposent des fonctionnalités de protection DDoS ou permettent de changer d’adresse IP en cas d’attaque.

- Utilisez un bon pare-feu et configurez correctement la sécurité de votre pare-feu et de votre routeur : Un pare-feu bien configuré surveille le trafic entrant et sortant, bloquant les accès non autorisés et les menaces potentielles.

- Évitez de partager votre adresse IP : Ne révélez pas votre IP sur des forums publics, serveurs de jeux ou plateformes de streaming. Un VPN est particulièrement utile pour éviter les fuites d’adresse IP accidentelles.

- Restez vigilant face aux tentatives de phishing : Les hackers utilisent souvent le phishing ou l’ingénierie sociale pour pousser les individus à révéler leur adresse IP. Tenez-vous informé des dernières arnaques et apprenez à les éviter.

- Installez un système de détection d’intrusion (IDS) : Les IDS assurent une surveillance en temps réel et peuvent détecter et répondre aux menaces avant qu’elles ne s’aggravent.

- Utilisez des services de mitigation DDoS : Ces outils filtrent les requêtes malveillantes avant qu’elles n’atteignent votre réseau, réduisant les dommages durant une attaque.

- Mettez à jour vos appareils et logiciels : Mettez régulièrement à jour tous vos logiciels, systèmes d’exploitation et appareils afin de corriger les vulnérabilités connues et renforcer votre défense globale. Les failles au niveau de l’OS peuvent, si elles ne sont pas corrigées, permettre à un trafic malveillant de bloquer ou faire planter votre appareil, ce qui rend essentiel l’installation rapide des derniers correctifs.

Bonnes pratiques de protection DDoS (pour les entreprises)

Protéger une entreprise ou une organisation est bien plus complexe que de se protéger soi-même. Les hackers recherchent constamment des vulnérabilités au sein des entreprises, vous devez donc appliquer une stratégie de sécurité multicouche pour protéger votre organisation. Dans les cas extrêmes, les attaques DDoS peuvent forcer une entreprise à fermer définitivement. Voici ce que vous pouvez faire pour protéger votre entreprise :

- Déployer des services de mitigation DDoS basés sur le cloud : Utilisez un service de mitigation DDoS réputé et efficace pour filtrer et absorber le trafic d’attaque avant qu’il n’atteigne votre réseau.

- Mettre en place un plan de réponse aux incidents : Vous devez préparer des réponses automatisées et des plans de reprise pour minimiser les interruptions durant une attaque.

- Utiliser le rate limiting et le filtrage du trafic : Configurer les pares-feux et les politiques réseau pour limiter les pics de trafic anormaux peut aider à réduire l’impact d’une attaque.

- Mettre en place des pares-feux applicatifs (WAF) : Les WAF protègent la couche 7 (la couche applicative, là où la majorité des attaques DDoS ciblent) en surveillant et bloquant activement le trafic suspect en temps réel.

- Surveiller le trafic réseau en temps réel : L’utilisation de systèmes de détection et de prévention d’intrusion (IDPS) peut aider à détecter les activités suspectes et à prévenir les attaques au niveau réseau (niveau 3) et au-delà, en les bloquant avant qu’elles ne se produisent.

- Collaborer avec les FAI pour le reroutage du trafic : Certains FAI proposent des services de nettoyage du trafic afin de détourner le trafic malveillant de l’infrastructure critique. C’est propre à votre FAI, donc il se peut qu’il ne propose pas ces protections, mais cela vaut toujours la peine de vérifier.

- Utiliser des réseaux de distribution de contenu (CDN) : Les CDN de niveau entreprise répartissent le trafic et réduisent la charge sur vos serveurs principaux en acheminant les requêtes vers leur propre réseau de serveurs. De plus, de nombreux CDN intègrent des fonctions de sécurité, dont des systèmes de mitigation DDoS, pour aider à se protéger contre les attaques de grande ampleur.

- Exploiter le routage Anycast : Répartir le trafic entre plusieurs serveurs évite les points de défaillance uniques grâce à des systèmes de secours, un peu comme avoir plusieurs entrées dans un bâtiment pour qu’en cas de blocage, on puisse passer par une autre. Cela peut aider à atténuer l’impact des attaques DDoS mais doit être combiné avec d’autres tactiques, comme le filtrage du trafic ou un service de mitigation DDoS, car cela redirige seulement le trafic sans bloquer le trafic malveillant.

Si cela vous semble compliqué, c’est normal. Les grandes organisations devraient travailler avec des professionnels IT qualifiés pour mettre en place des configurations sécurisées et s’assurer qu’elles utilisent les bons outils selon leurs besoins.

Pourquoi un VPN est essentiel pour la protection contre les attaques DDoS

Un VPN masque votre véritable adresse IP, ce qui rend beaucoup plus difficile pour les attaquants de vous cibler directement avec des menaces basées sur l’IP, comme les booters ou les attaques DDoS. En masquant votre localisation réelle, un VPN réduit votre exposition et complique l’identification ou l’atteinte de votre réseau par des hackers.

Les VPN chiffrent également votre trafic internet et le font transiter par des serveurs sécurisés, protégeant vos données contre les interceptions ou les manipulations. Certains VPN, comme ExpressVPN, intègrent même une protection DDoS sur leurs serveurs, capable de bloquer de petites attaques avant qu’elles ne vous atteignent.

Cela dit, un VPN à lui seul ne suffit pas à arrêter toutes les menaces DDoS. Si un hacker parvient à découvrir votre véritable adresse IP ou cible le réseau auquel vous êtes connecté, vous aurez toujours besoin d’outils de protection DDoS dédiés. Un VPN peut masquer votre localisation, mais il ne peut pas empêcher une attaque déjà en cours.

Comment ExpressVPN empêche le suivi IP et l’usurpation d’identité

Lorsque vous vous connectez à ExpressVPN, votre véritable IP est remplacée par celle du serveur VPN, ce qui dissimule votre réseau aux attaquants potentiels. ExpressVPN utilise des adresses IP partagées, ce qui signifie que plusieurs utilisateurs se connectent via le même serveur, rendant le traçage beaucoup plus difficile.

De plus, les serveurs d’ExpressVPN disposent d’une protection DDoS intégrée, aidant à absorber l’impact des petites attaques. Bien que cela ne bloque pas les attaques plus importantes et prolongées, cela peut en réduire les effets.

Enfin, le kill switch d’ExpressVPN coupe automatiquement l’accès internet si le VPN est déconnecté, empêchant toute exposition accidentelle de votre véritable adresse IP.

Que faire si vous subissez une attaque DDoS

Les attaques DDoS nécessitent une attention immédiate, car elles peuvent causer de lourds dégâts réseau si elles ne sont pas traitées rapidement. Voici ce qu’il faut faire si vous êtes ciblé :

- Identifier l’attaque et examiner vos défenses : Commencez par observer ce qui se passe. Évaluez ensuite l’ampleur de l’attaque pour déterminer si votre protection est suffisante. Passez en revue vos défenses actuelles, notamment votre plan de réponse, vos mesures de mitigation DDoS et votre sécurité DNS.

- Avertir votre FAI : Après avoir confirmé l’attaque DDoS, informez votre fournisseur d’accès. De nombreux FAI proposent des outils de mitigation DDoS pouvant aider à réduire les dommages durant l’attaque.

- Suivre votre plan de réponse aux incidents (ou celui de votre organisation) : Chaque membre de l’équipe doit suivre correctement le plan de réponse de l’entreprise, s’il existe. Ainsi, tout le monde est aligné concernant les communications et les stratégies pour contrer les attaques DDoS.

- Déployer vos outils de mitigation DDoS : Activez les outils de mitigation disponibles, notamment les solutions DDoS permanentes, les services de mitigation basés sur le cloud ou tout logiciel spécifique utilisé par vous ou votre organisation.

- Tout consigner : Conservez des journaux détaillés de tout ce qui se produit. Ils pourront servir ultérieurement à identifier des vulnérabilités ou aider les forces de l’ordre à retrouver et arrêter l’auteur de l’attaque. Cependant, notez que conserver des enregistrements peut augmenter la charge sur votre réseau en cas d’attaque massive.

- Signaler l’attaque : Enfin, signalez l’incident aux autorités compétentes de votre région afin qu’elles puissent commencer à enquêter sur le hacker.

Études de cas et exemples réels

Voici quelques cas notables d’utilisation d’IP stressers et de services booter dans des attaques DDoS, ainsi que les conséquences juridiques qui ont suivi.

Attaques DDoS célèbres impliquant des IP stressers et des booters

Des hackers ont utilisé des stressers et des booters pour des milliers d’attaques dans le monde, pour diverses raisons : générer des profits, perturber des services spécifiques ou s’inscrire dans des campagnes de hacktivisme plus larges. Parmi les exemples spécifiques :

- Attaque DDoS contre Spamhaus (2013) : Une attaque massive et célèbre contre Spamhaus, une organisation internationale qui répertorie les IP et domaines associés à des activités malveillantes. L’attaque a été menée par un groupe russo-opposé à Spamhaus, mais le principal coupable s’est révélé être un adolescent londonien. Il a été condamné à 240 heures de travaux d’intérêt général.

- Service de DDoS à louer vDOS (2012-2016) : L’un des services de DDoS à louer les plus infâmes, vDOS a lancé plus de 2 millions d’attaques dans le monde. Dirigé par deux adolescents israéliens, le service a généré des centaines de milliers de dollars avant d’être démantelé. Les opérateurs ont été condamnés à des travaux d’intérêt général et à des amendes, les autorités ayant récupéré plus de 175 000 dollars de profits.

- WebStresser (2018) : Avec plus de 136 000 utilisateurs inscrits et des millions d’attaques lancées, WebStresser a été l’une des plateformes de DDoS à louer les plus prolifiques de l’histoire. Plusieurs auteurs ont été arrêtés, et 250 utilisateurs du service ont également fait l’objet de poursuites pour les dommages causés.

- Quantum Stresser (2012-2018) : Autre important service booter, Quantum Stresser comptait plus de 80 000 utilisateurs et a été utilisé pour lancer plus de 50 000 attaques rien qu’en 2018. L’opérateur a été arrêté en 2018 et condamné en 2020 à 4 à 5 ans de probation et 6 mois d’assignation en centre communautaire, sa peine allégée étant due à son état de santé.

- Attaques DDoS contre les médias russes (en cours) : Après l’invasion de l’Ukraine par la Russie, des hacktivistes ont commencé à lancer des attaques DDoS contre des médias russes et des sites gouvernementaux.

- Attaques massives contre les plateformes de gaming (en cours) : Les services de jeu comme Xbox Live, PlayStation Network et Steam sont depuis longtemps la cible d’attaques DDoS. Des hackers s’en prennent aussi à des éditeurs spécifiques, comme lorsqu’ils ont perturbé les serveurs de Blizzard Entertainment et bloqué l’accès aux jeux Overwatch 2 et Diablo 4 en 2023.

FAQ: questions fréquentes sur les IP stressers et les DDoS booters

Les forces de l’ordre peuvent-elles retracer les attaques via IP stresser?

Quand est-il légal d’utiliser un IP stresser ?

Quelles sont les conséquences légales d’exploiter un service de booter?

Quelles sont les meilleures défenses contre les attaques via booters ?

Un VPN peut également masquer votre IP, rendant plus difficile pour un attaquant de vous trouver, même s’il ne sera d’aucune aide une fois l’attaque en cours.

Quels sont les types d’attaques les plus courants basés sur l’IP ?

Quels types d’attaques les services de booter peuvent-ils effectuer ?

Quel est le lien entre l’usurpation d’IP et les attaques DDoS ?

Comment les hackers utilisent-ils les stressers ?

Existe-t-il des IP stressers gratuits ?

Que faire si je suis ciblé par une attaque via IP stresser ?

Ne donnez jamais d’argent aux hackers. S’ils vous font chanter, rien ne garantit qu’ils arrêteront une fois payés.

Un VPN peut-il me protéger contre les attaques DDoS ?

Prenez les premières mesures pour assurer votre sécurité en ligne. Essayez ExpressVPN sans courir le moindre risque.

Obtenez ExpressVPN